Tokyo Western CTF 2018 - load

·

CTF/2018

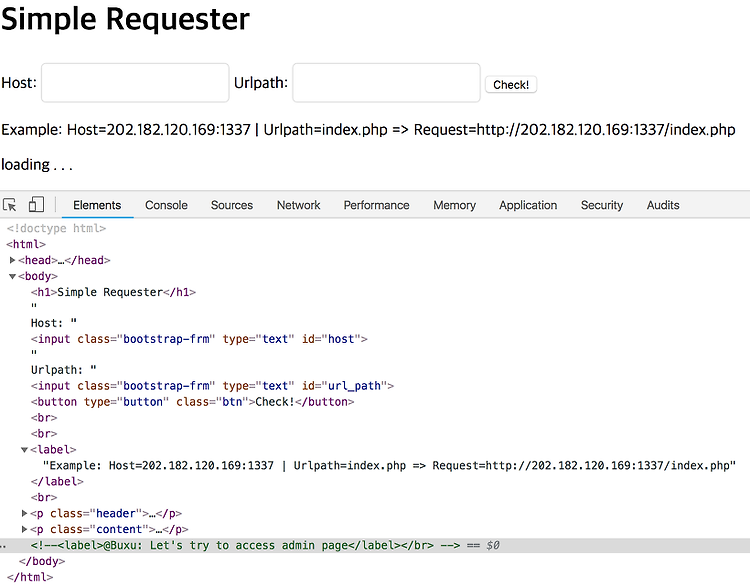

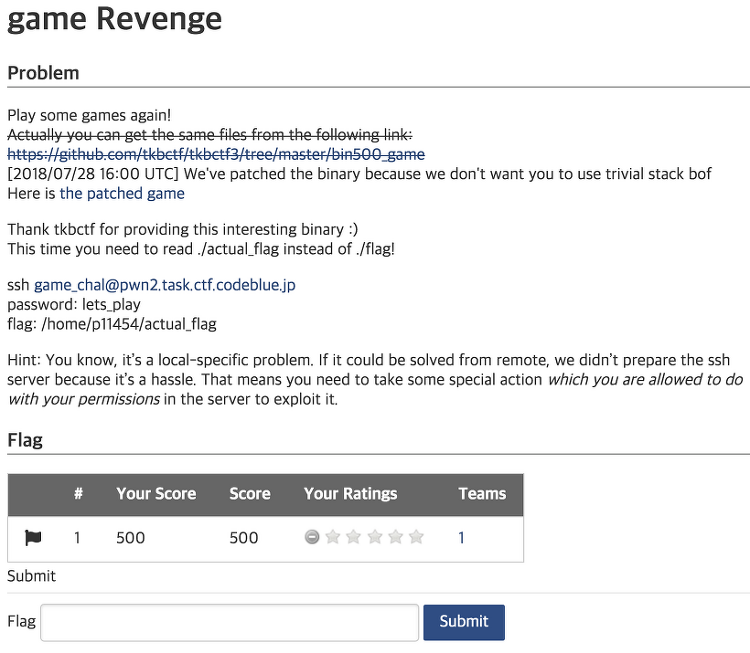

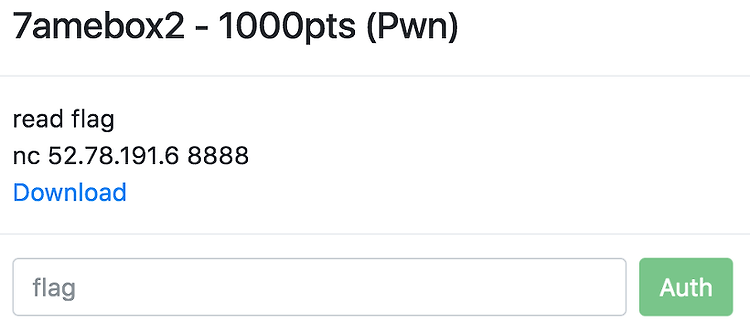

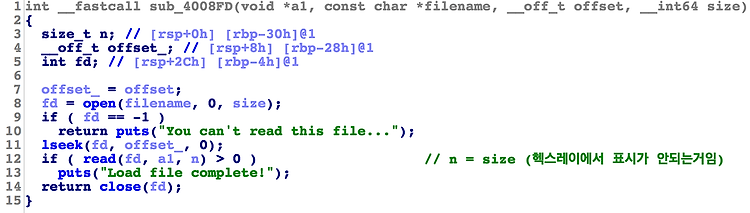

Category : pwnable host : pwn1.chal.ctf.westerns.tokyoport : 34835 Summary : stack bof, close(0);close(1);close(2), open("/dev/pts/0", O_RDWR) = 0, 1 Stack BOF size 제한이 없기 때문에, control 가능한 파일이 있다면 bof를 일으킬 수 있다."/proc/self/fd/0" 을 열면 0(stdin)으로부터 입력받는 것과 같은 효과.read(0, stack, n) 하는 꼴이 되어서 간단하게 eip control 가능. $ ./load Load file Service Input file name: /proc/self/fd/0 Input offset: 0 Input size: ..