HITCON CTF 2018 - groot

·

CTF/2018

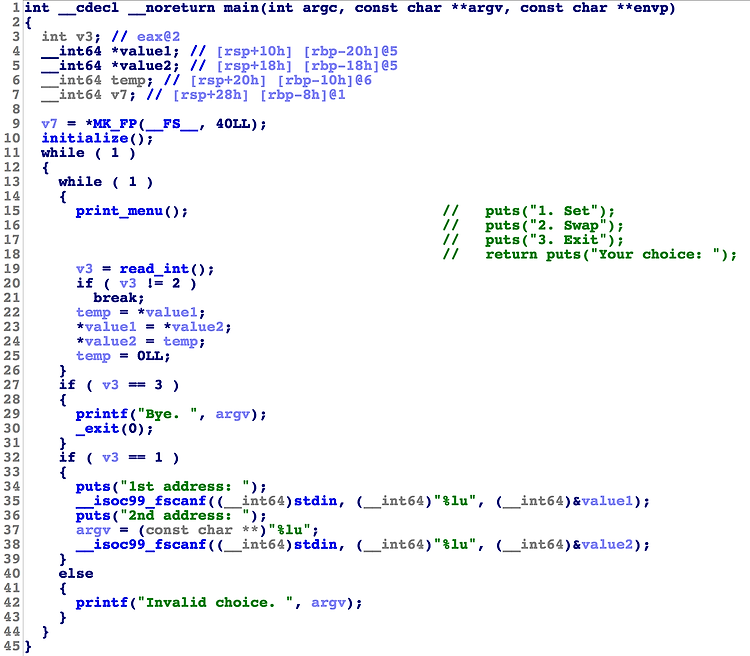

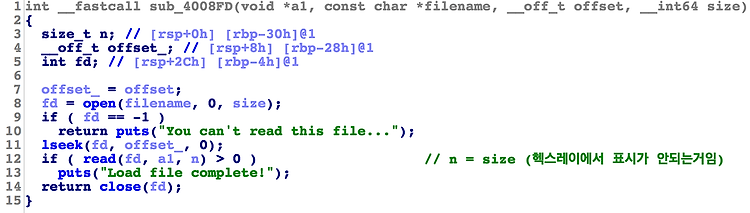

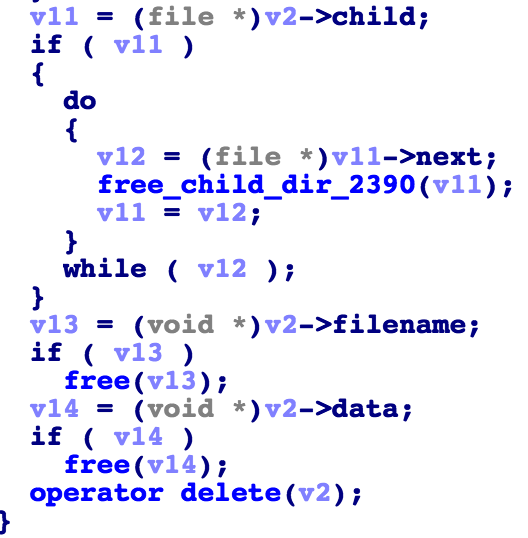

Category : pwnable GrootI am Groot.nc 54.238.202.201 31733groot-61a41f97c60a1636a2ff4ca800ecdde3.tar.gz Author: david942j15 Teams solved. Summary : uninitialized variable, use after free, tcache 호기심에 못이겨 출제자(david942j)의 exploit 참고하여 풀어본 문제.// https://github.com/david942j/ctf-writeups/blob/master/hitcon-2018/groot/sol/groot.rb tcache 소스를 많이 읽어봐서 exploit이 좀 수월할줄 잘았는데 생각보다 좀 까다롭다. 좀 더 다양한 사고를 해야할 듯..